تحكم الوصول للهاتف لمراقبة الأجهزة الذكية في المملكة

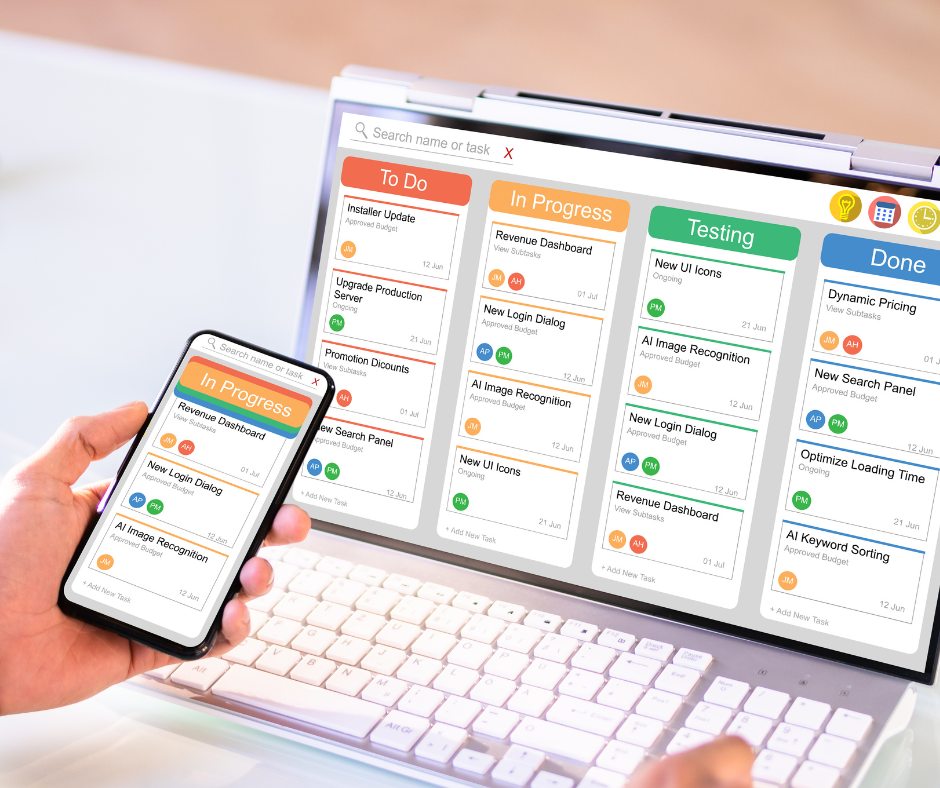

تشهد المملكة العربية السعودية توسعا ملحوظا في استخدام الأجهزة والخدمات الذكية، من المنازل المتصلة إلى التطبيقات المصرفية والأنظمة السحابية. في هذا الواقع الرقمي المتسارع، يصبح فهم تحكم الوصول للهاتف وكيفية إدارة الصلاحيات أداة أساسية لضمان الخصوصية وتقليل مخاطر الاختراق أو إساءة استخدام البيانات الشخصية والمهنية.

في بيئة رقمية تتداخل فيها الهواتف الذكية مع الكاميرات المنزلية وأجهزة الاستشعار وأنظمة المراقبة، لم يعد الهاتف مجرد وسيلة اتصال، بل أصبح مفتاحا رئيسيا للدخول إلى عدد كبير من الخدمات والبيانات. عندما يتم ضبط تحكم الوصول للهاتف بشكل واع ومدروس، يمكن للمستخدم في المملكة حماية حساباته وحياته اليومية من التتبع غير المرغوب أو الوصول غير المصرح به.

تحكم الوصول للهاتف وأهميته للأمان اليومي

تحكم الوصول يعني ببساطة تحديد من يمكنه الدخول إلى هاتفك أو التطبيقات أو الأجهزة المرتبطة به، وكيف ومتى. في السياق العملي، يشمل ذلك طريقة فتح الجهاز، والصلاحيات التي تمنحها للتطبيقات، وربط الهاتف بالأجهزة الذكية مثل الشاشات والكاميرات وأقفال الأبواب. في المملكة، حيث تنتشر الخدمات الرقمية الحكومية والمالية، يصبح أي ضعف في تحكم الوصول نقطة دخول محتملة لمجرمي الإنترنت الذين يسعون لاستغلال بيانات الهوية أو الحسابات البنكية.

يفضل الكثيرون استخدام أنماط بسيطة أو أرقام يسهل تذكرها لفتح الهاتف، لكن ذلك يجعل الجهاز معرضا للفتح من قبل أي شخص يراه أو يعرف صاحبه عن قرب. الاعتماد على وسائل أقوى مثل بصمة الإصبع أو بصمة الوجه مع رمز سري معقد يقلل من احتمالات الوصول غير المصرح به، خاصة عند فقدان الهاتف أو تركه دون مراقبة في العمل أو في الأماكن العامة.

تحكم الوصول للهاتف داخل منظومة الأجهزة الذكية

عندما يتم ربط الهاتف بأجهزة أخرى في المنزل أو المكتب، مثل مكبرات الصوت الذكية أو أنظمة الإنذار أو الشاشات، يصبح تحكم الوصول أكثر تعقيدا. المستخدم قد يمنح تطبيقا واحدا إذنا للتحكم في الإضاءة، وآخر للوصول إلى الكاميرات، وثالثا لإدارة الأقفال الذكية. كل إذن من هذه الأذونات يمثل بوابة يجب التفكير فيها بعناية.

من الممارسات الجيدة مراجعة قائمة الأجهزة المتصلة بالحسابات الرئيسية بشكل دوري، مثل الحساب المستخدم في المتجر الرقمي أو في خدمة التخزين السحابي. يمكن إلغاء ربط الأجهزة القديمة أو غير المستخدمة، والتأكد من عدم وجود أجهزة مجهولة ضمن القائمة. هذا الإجراء البسيط يقلل من احتمالية استغلال جهاز منسي للولوج إلى الشبكة المنزلية أو البيانات الحساسة.

خطوات ذكية التحكم في الوصول وحماية البيانات

تطبيق خطوات ذكية التحكم في الوصول يبدأ من إعدادات الهاتف الأساسية. الخطوة الأولى هي تفعيل قفل الشاشة بطريقة آمنة تجمع بين سهولة الاستخدام وقوة الحماية. يفضل استخدام المصادقة البيومترية، مع رمز سري لا يعتمد على تواريخ الميلاد أو الأرقام المتكررة. بعد ذلك تأتي إدارة أذونات التطبيقات، فلا يتم منح صلاحية الكاميرا أو الميكروفون أو الموقع إلا للتطبيقات التي تحتاجها فعلا.

من الخطوات المفيدة أيضا تفعيل المصادقة الثنائية في الحسابات المهمة مثل البريد الإلكتروني والخدمات المصرفية والحسابات السحابية. هذا الأسلوب يضيف طبقة حماية إضافية؛ حتى إذا حصل شخص ما على كلمة المرور، سيحتاج إلى رمز يتم إرساله إلى الهاتف أو يتم توليده عبر تطبيق خاص. في بيئة عمل تستخدم أجهزة متعددة، يساعد هذا الأسلوب على تقليل فرص الدخول غير المصرح به من أجهزة أخرى.

تحكم الوصول في بيئة العمل والخدمات المحلية

في المؤسسات داخل المملكة، خصوصا تلك التي تسمح للموظفين باستخدام هواتفهم الشخصية في العمل، يصبح تحكم الوصول مسألة تنظيمية بالإضافة إلى كونه مسألة فردية. يمكن لإدارة تقنية المعلومات اعتماد حلول لإدارة الأجهزة عن بعد، بحيث يتم فصل البيانات الشخصية عن بيانات العمل، وتطبيق سياسات واضحة لكلمات المرور وتحديثات الأمان.

يساعد تحديد صلاحيات مختلفة للمستخدمين وفق دور كل موظف على تقليل مخاطر الاطلاع على معلومات لا تتعلق بمجال عمله. كما أن تدريب العاملين على التعرف إلى الروابط والرسائل المشبوهة يحد من الوصول الاحتيالي عبر الهندسة الاجتماعية. في الخدمات المحلية مثل المراكز التعليمية والعيادات الخاصة، يسهم تنظيم تحكم الوصول في حماية ملفات الزوار أو المرضى المخزنة في التطبيقات أو قواعد البيانات المتصلة بالهواتف.

خطوات ذكية التحكم في الوصول داخل المنزل

على مستوى الاستخدام اليومي في المنازل، يمكن التعامل مع تحكم الوصول للهاتف والأجهزة الذكية على أنه جزء من ثقافة أسرية للسلامة الرقمية. من المهم عدم مشاركة رموز فتح الهاتف مع الأطفال إلا عند الضرورة، وشرح مخاطر تثبيت تطبيقات غير معروفة أو منحها صلاحيات واسعة. كما يفضل إنشاء حسابات منفصلة للأطفال في الأجهزة اللوحية أو الهواتف المخصصة لهم، مع تقييد ما يمكنهم تنزيله أو الوصول إليه.

تفعيل ميزات العثور على الهاتف وقفل الجهاز عن بعد يسهم في الحد من الأضرار إذا تعرض الهاتف للفقدان أو السرقة. يمكن أيضا مراجعة إعدادات الراوتر المنزلي وتغيير كلمة المرور الافتراضية، واستخدام كلمات قوية لشبكة الواي فاي حتى لا يتمكن الغرباء من الدخول إلى الشبكة والتحكم بصورة غير مباشرة في الأجهزة الذكية المرتبطة بها.

تحكم الوصول للهاتف كجزء من الوعي الرقمي

تحكم الوصول للهاتف لمراقبة الأجهزة الذكية في المملكة ليس مسألة تقنية بحتة، بل هو سلوك مستمر يراعي التوازن بين الراحة والأمان. كلما ازدادت درجة الاعتماد على الخدمات المتصلة، ازدادت أهمية الانتباه إلى من يمكنه الدخول إلى الهاتف، وما التطبيقات المسموح لها بإدارة الأجهزة أو الوصول إلى البيانات الشخصية.

عبر الجمع بين إعدادات تقنية صحيحة، وخطوات ذكية للتحكم في الوصول، ووعي فردي وأسري ومؤسسي، يمكن تقليل كثير من المخاطر المرتبطة باستخدام الهواتف والأجهزة الذكية. ومع استمرار تطور الخدمات الرقمية، يظل تحديث هذه الممارسات ومراجعتها دوريا جزءا أساسيا من استخدام آمن ومسؤول للتقنية في الحياة اليومية في المملكة.